أمن المعلومات

-

أمازون تراقب ضغطات المفاتيح لحماية بيانات العملاء

أمازون تراقب ضغطات المفاتيح لحماية بيانات العملاء تخطط شركة أمازون لمراقبة كيفية استخدام موظفيها للوحات المفاتيح والفأرات لمنع تسرب بيانات العملاء. وذلك وفقًا لوثيقة…

اقرأ المزيد -

جوجل تمنح الأطفال تجربة أكثر أمانًا عبر الإنترنت

جوجل تمنح الأطفال تجربة أكثر أمانًا عبر الإنترنت أعلنت شركة جوجل أنها لن تسمح باستهداف الإعلانات للأطفال على أساس العمر أو الجنس…

اقرأ المزيد -

سرقة أكثر من 600 مليون دولار من العملات المشفرة

سرقة أكثر من 600 مليون دولار من العملات المشفرة تمت سرقة أكثر من 600 مليون دولار فيما من المحتمل أن…

اقرأ المزيد -

وضع التصفح الخفي في جوجل كروم يعرضك لخطر الاختراق

وضع التصفح الخفي في جوجل كروم يعرضك لخطر الاختراق يستخدم الكثيرين وضع التصفح الخفي في جوجل كروم ظنًا منهم أن…

اقرأ المزيد -

أهم ميزات الأمان الجديدة في أندرويد 12

أهم ميزات الأمان الجديدة في أندرويد 12 يعمل نظام أندرويد 12 على تحسين تجربة الأمان وحماية المستخدمين عبر هواتفهم، وذلك…

اقرأ المزيد -

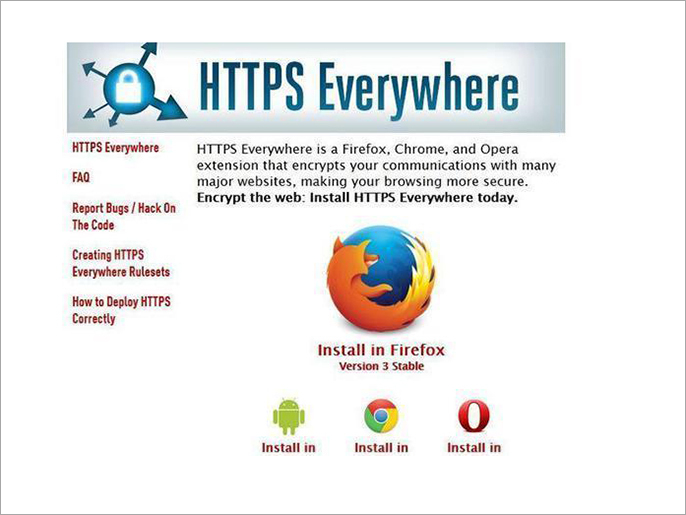

فايرفوكس يجعل HTTPS افتراضي أثناء التصفح

فايرفوكس يجعل HTTPS افتراضي أثناء التصفح أعلنت مؤسسة موزيلا عن تحديث جديد لمتصفح فايرفوكس يجلب الإصدار 91. وهو يحل محل الإصدار 90 والإصدارات…

اقرأ المزيد -

ما هو التشفير من طرف إلى طرف ولماذا يجب استخدامه

ما هو التشفير من طرف إلى طرف ولماذا يجب استخدامه كشف عدد من تطبيقات التواصل في السنوات الأخيرة. ومن بينهم…

اقرأ المزيد -

خبراء أمنيون ينصحون بعدم استخدام التركيبات المعقدة في كلمات المرور

خبراء أمنيون ينصحون بعدم استخدام التركيبات المعقدة في كلمات المرور أجمع خبراء حكوميون، من المركز الوطني للأمن السيبراني (NCSC)- وهو…

اقرأ المزيد -

سبوتيفاي تعرف عنك أكثر مما تتخيل

سبوتيفاي تعرف عنك أكثر مما تتخيل يفكر المستخدم دائمًا في فيسبوك وجوجل عندما يأتي ذكر الإعلانات والتتبع عبر الإنترنت. وهذا…

اقرأ المزيد -

كيفية فتح حاسوب ماك أثناء استخدام FileVault

كيفية فتح حاسوب ماك أثناء استخدام FileVault تجعل خاصية FileVault فتح حاسوب ماك داخل شاشة الإستعادة أمرًا أصعب من المعتاد،…

اقرأ المزيد