امن المعلومات

-

تكنولوجيا

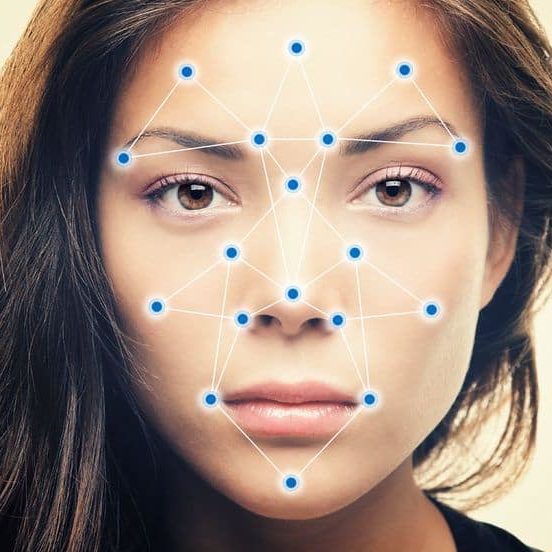

يمكن لأي شخص استخدام أداة التعرف على الوجوه هذه، وإنها لمشكلة

يمكن لأي شخص استخدام أداة التعرف على الوجوه هذه، وإنها لمشكلة على الأرجح أنك لا تعرف موقع يُدعى “PimEyes”، لكن…

اقرأ المزيد -

أمن المعلومات

3 طرق لمنع التطبيقات الخارجية من الوصول إلى حسابك الخاص على جوجل

3 طرق لمنع التطبيقات الخارجية من الوصول إلى حسابك الخاص على جوجل لا يمكن أن نضمن مقاومة أجهزتنا للهجمات الإلكترونية…

اقرأ المزيد -

تواصل اجتماعي

لماذا يجب الموافقة على سياسة الخصوصية الجديدة في تطبيق واتساب؟

لماذا يجب الموافقة على سياسة الخصوصية الجديدة في تطبيق واتساب؟ في بداية هذا العام أعلنت شركة فيسبوك المالكة لتطبيق المراسلة الشهير (واتساب)…

اقرأ المزيد -

الأجهزة

مئات الملايين من مستخدمي Dell في خطر

مئات الملايين من مستخدمي Dell في خطر قال باحثون من شركة الأبحاث الأمنية SentinelLabs: إن خمسة عيوب أمنية شديدة الخطورة في…

اقرأ المزيد -

أمن المعلومات

اهمية امن المعلومات والتحديات الممكنة

اهمية امن المعلومات والتحديات الممكنة اهمية امن المعلومات ( information security ) هو ما سنتحدث عنه اليوم لأنها ازدادت بشكل…

اقرأ المزيد -

أمن المعلومات

حماية الشركات: طرق لمنع الهجمات السيبرانية

حماية الشركات: طرق لمنع الهجمات السيبرانية تشير الهجمات الإلكترونية المتكررة التي حدثت في السنوات الأخيرة إلى الخطر الحقيقي الذي يصيب…

اقرأ المزيد -

تواصل اجتماعي

واتساب تصحح أخطاء تعرض بيانات المستخدمين للخطر

واتساب تصحح أخطاء تعرض بيانات المستخدمين للخطر قالت منصة واتساب اليوم الاثنين: إنها عالجت أخطاء كانت موجودة في الإصدارات القديمة من برامجها…

اقرأ المزيد -

أمن المعلومات

ما هي طرق كشف الحساب الوهمي؟

ما هي طرق كشف الحساب الوهمي؟ يمكن لأي شخص إنشاء حساب وهمي ليبدو أنه حساب شخص آخر أو شركة أو…

اقرأ المزيد -

تطبيقات

الإعدادات المهمة في سيغنال: 11 خطوة يُمكنك القيام بها لمزيد من الخصوصية

الإعدادات المهمة في سيغنال: 11 خطوة يُمكنك القيام بها لمزيد من الخصوصية بما أننا نعيش في أيام “الهجرة” بين التطبيقات،…

اقرأ المزيد -

أمن المعلومات

خبراء أمن رقمى يحذرون من طريقة جديدة لاختراق هواتف المستخدمين عبر واتس آب

خبراء أمن رقمى يحذرون من طريقة جديدة لاختراق هواتف المستخدمين عبر واتس آب حذّر خبراء الأمن السيبراني من عملية احتيال خادعة يعتمدها…

اقرأ المزيد