أمن المعلومات

-

الجيل العاشر من معالجات Intel للحواسيب المكتبية ستكون أفضل في تعدد المهام

الجيل العاشر من معالجات Intel للحواسيب المكتبية ستكون أفضل في تعدد المهام ، تمامًا مثل معظم المنتجات، عندما تقوم شركة…

اقرأ المزيد -

احذر.. نسخة متصفح “جوجل كروم 79” تسرب كلمات مرور المستخدمين

احذر.. نسخة متصفح “جوجل كروم 79” تسرب كلمات مرور المستخدمين ، ففي الوقت الذى توفر فيه هذه النسخة الكثير من…

اقرأ المزيد -

مايكروسوفت تكشف أبرز 3 طرق للاختراق فى 2019..

مايكروسوفت تكشف أبرز 3 طرق للاختراق فى 2019.. ، كشف الفريق الأمنى داخل شركة مايكروسوفت الأمريكية عن أبرز 3 من…

اقرأ المزيد -

آبل تمنح مليون دولار لمن يخترق أجهزتها المختلفة

آبل تمنح مليون دولار لمن يخترق أجهزتها المختلفة ، افتتحت آبل رسميا برنامج قرصنة سيقدم لمن يكتشف أخطاء أو ثغرات…

اقرأ المزيد -

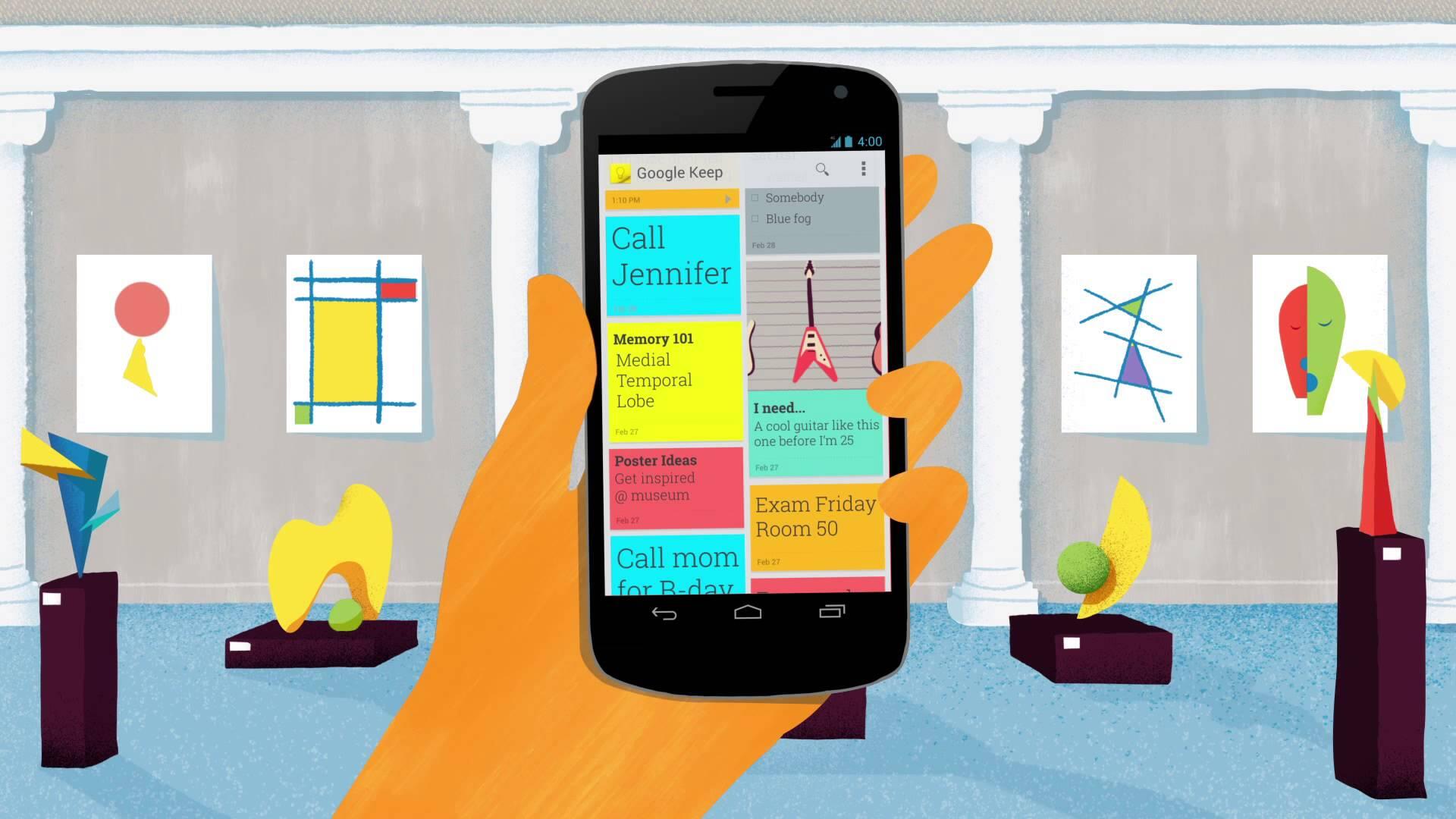

كيف تستخدم تطبيقات تدوين الملاحظات بطريقة آمنة؟

كيف تستخدم تطبيقات تدوين الملاحظات بطريقة آمنة؟ كثيرا ما يحتاج المرء إلى تدوين الملاحظات المتعلقة بقوائم التسوق والأرقام الهاتفية أو…

اقرأ المزيد -

الصين تطلق “خوارزمية” إنترنت جديدة لا تعرض إلا “المحتوى الإيجابى”

الصين تطلق “خوارزمية” إنترنت جديدة لا تعرض إلا “المحتوى الإيجابى” ، ونشرموقع “إنجادجيت” التقنى المتخصص، تقريرا حول الخوارزمية الجديدة، التى…

اقرأ المزيد -

هل يمكن اختراق أجهزة آيفون المحمية؟

هل يمكن اختراق أجهزة آيفون المحمية؟ يبدو أن اختراق أجهزة هواتف آيفون الذكية بات ممكناً، فقد ادعت شركة أمن سيبراني،…

اقرأ المزيد -

ثغرة أمنية خطيرة بأجهزة راوتر “تي بي لينك”

ثغرة أمنية خطيرة بأجهزة راوتر “تي بي لينك” ، اكتشف باحثو الأمان ثغرة أمنية خطيرة بأجهزة الراوتر من شركة “تي…

اقرأ المزيد -

“SplashData” تكشف عن قائمة أسوأ كلمات المرور لعام 2019

“SplashData” تكشف عن قائمة أسوأ كلمات المرور لعام 2019 ، السنوية التاسعة، بعد تقييم أكثر من 5 ملايين كلمة مرور…

اقرأ المزيد -

جامعة سعودية تشارك في تطوير أول شيفرة “غير قابلة للاختراق”

جامعة سعودية تشارك في تطوير أول شيفرة “غير قابلة للاختراق” ، طوّر علماء في جامعة سعودية بالتعاون مع جامعة بريطانية…

اقرأ المزيد