أفضل طرق حماية البيانات من السرقة وهجمات المخترقين

يعتبر الأمن السيبراني من الأمور بالغة الأهمية للشركات والأفراد من جميع الأحجام، يمكن أن تساعدك النصائح التالية في حماية البيانات الشخصية من السرقة وهجمات المخترقين على جهاز الحاسوب والأجهزة المحمولة الخاصة بك.

المتسللون هم مجرمون يحصلون على وصول غير مصرح به إلى شبكة أو جهاز، عادة بهدف سرقة بيانات حساسة، مثل المعلومات المالية أو أسرار الشركة. يمكنك حماية أجهزة الحاسوب الخاصة بك باستخدام جدران الحماية وبرامج مكافحة الفيروسات واتباع أفضل الممارسات لاستخدام الحاسوب.

1. من هم قراصنة الحاسوب؟

قراصنة الحاسوب هم الأشخاص الذين يقتحمون الأجهزة المتصلة بالإنترنت مثل أجهزة الحاسوب والأجهزة اللوحية والهواتف الذكية، عادة بهدف سرقة البيانات والمعلومات أو تغييرها أو حذفها. تماماً مثل اللصوص الآخرين الذين لديهم نوايا خبيثة، عادةً ما يجد المتسللون طريقهم إلى الأجهزة لأغراض سلبية.

قد يرغب المتسللون في سرقة المعلومات الموجودة في أجهزتك أو تغييرها أو حذفها، وهم يفعلون ذلك غالباً من خلال تثبيت برامج ضارة وأساليب احتيالية مثل التصيد الاحتيالي، والتي قد لا تعرف حتى بوجودها. قد يتمكن هؤلاء اللصوص من الوصول إلى أثمن بياناتك قبل أن تدرك أنه تم اختراق جهازك.

2. أسباب وأهداف القرصنة.

فيما يلي بعض أسباب وأهداف اقتحام قراصنة الحاسوب للأجهزة:

- الجرائم المالية.

لقد سمعنا جميعاً بالقصص التي تتحدث عن شخص ما يتحقق من كشف حساب بطاقته الائتمانية، ليعثر على معاملات لم قم بإجراءها. غالباً ما تكون هذه المعاملات الخاطئة ناتجة عن قراصنة الحاسوب الذين يسرقون أرقام بطاقتك الائتمانية أو معلومات التحقق من الحساب أو الوصول إلى البيانات المالية الأخرى.

- التخريب.

للقرصنة ثقافتها الفرعية الخاصة بها، لذلك قد يرغب بعض المتسللين في تخريب مواقع ويب معينة لمجرد التباهي بها أمام قراصنة آخرين. هل يبدو هذا الأمر سخيفاُ؟ لا تخطئ في عدم أخذ هذا الدافع على محمل الجد؛ فهو شائع إلى حد م.

- القرصنة.

يصف هذا المنفذ شكلاً من أشكال القرصنة يشبه إلى حد ما التخريب. قد يرغب بعض المتسللين في تغيير أو تدمير مواقع ويب معينة لأسباب سياسية.

- التجسس على أسرار الشركات.

كان التجسس موجوداً قبل فترة طويلة من عصر الإنترنت، والقرصنة جعلت التجسس أكثر سهولة بالنسبة للأشخاص العاديين. مع اتصال الكثير من دول العالم باستمرار بالإنترنت، يمكن لشركة واحدة اختراق أجهزة الشركات الأخرى لسرقة معلوماتهم واستخدامها لبناء ميزة تنافسية غير عادلة.

3. حماية الحاسوب من الاختراق وسرقة البيانات.

على الرغم من انتشار قراصنة الحاسوب، تعتمد معظم الشركات على الإنترنت لتتبع بياناتها المالية وطلب المخزون وتتبعه وإجراء حملات التسويق والعلاقات العامة والتواصل مع العملاء والمشاركة في وسائل التواصل الاجتماعي وتنفيذ عمليات مهمة أخرى.

ومع ذلك، ما زلنا نسمع عن الخروقات الهائلة لأجهزة الحاسوب، حتى في الشركات العملاقة ذات الإجراءات الأمنية الصارمة. غالباً ما يتم استهداف الشركات الصغيرة أيضاً، خاصةً لأنها قد تقلل من مخاطر الجرائم الإلكترونية وقد لا تمتلك الموارد اللازمة لاستخدام حلول الأمن السيبراني باهظة الثمن.

يمكنك اتباع هذه النصائح لحماية أجهزتك وحماية البيانات الحساسة والشخصية من السرقة:

3.1. استخدم الجدار الناري.

يحتوي نظاما التشغيل Windows و macOS على جدران حماية (جدار ناري) مدمجة، وهي برامج مصممة لإنشاء حاجز بين معلوماتك والعالم الخارجي. تمنع جدران الحماية الوصول غير المصرح به إلى الشبكة الخاصة بك وتنبهك إلى أي محاولات اقتحام.

تأكد من تمكين جدار الحماية قبل الاتصال بالإنترنت. يمكنك أيضاً شراء جدار حماية للأجهزة من شركات مثل Cisco أو Sophos أو Fortinet، اعتماداً على جهاز التوجيه الخاص بك، والذي يحتوي أيضاً على جدار حماية مدمج يحمي شبكتك. إذا كان لديك نشاط تجاري أكبر، فيمكنك شراء جدار حماية إضافي لشبكات الأعمال.

3.2. تثبيت برنامج مكافحة الفيروسات.

فيروسات الحاسوب والبرامج الضارة موجودة في كل مكان. تعمل برامج مكافحة الفيروسات مثل Bitdefender و KasperSky و Malwarebytes و Avast على حماية جهاز الحاسوب الخاص بك من التعليمات البرمجية أو البرامج غير المصرح بها التي قد تهدد نظام التشغيل الخاص بك.

قد يكون للفيروسات تأثيرات سهلة التحديد. على سبيل المثال، قد تبطئ جهاز الحاسوب الخاص بك أو تحذف ملفات رئيسية أو قد تكون أقل وضوحاً ونشاطاً. يلعب برنامج مكافحة الفيروسات دوراً رئيسياً في حماية نظامك من خلال اكتشاف التهديدات في الوقت الفعلي Real Time لضمان أمان بياناتك. توفر بعض برامج مكافحة الفيروسات المتقدمة تحديثات تلقائية، مما يزيد من حماية جهازك من الفيروسات الجديدة التي تظهر كل يوم. بعد تثبيت برنامج مكافحة الفيروسات، لا تنس استخدامه. قم بتشغيل أو جدولة عمليات فحص الفيروسات المنتظمة للحفاظ على جهاز الحاسوب الخاص بك خالياً من الفيروسات.

3.3. تثبيت حزمة مكافحة برامج التجسس.

برامج التجسس هي نوع خاص من البرامج التي تراقب المعلومات الشخصية أو التنظيمية وتجمعها بشكل سري. فهي مصممة بطريقة يكون من الصعب اكتشافها ويصعب إزالتها، وتميل إلى تقديم إعلانات غير مرغوب فيها أو نتائج بحث تهدف إلى توجيهك إلى مواقع ويب معينة غالباً ما تكون ضارة.

تسجل بعض برامج التجسس كل ضغطة مفتاح للوصول إلى كلمات المرور والمعلومات المالية الأخرى. يركز برنامج مكافحة برامج التجسس حصرياً على هذا التهديد، ولكنه غالباً ما يتم تضمينه في حزم مكافحة الفيروسات الرئيسية، مثل تلك الموجودة في Webroot و McAfee و Norton. توفر حزم مكافحة برامج التجسس حماية في الوقت الفعلي عن طريق فحص جميع المعلومات الواردة وحظر التهديدات.

3.4. استخدم كلمات مرور معقدة.

يعتبر استخدام كلمات مرور آمنة من أهم الطرق لمنع عمليات التطفل على الشبكة. كلما كانت كلمات مرورك أكثر أماناً، كان من الصعب على المتسلل اختراق نظامك. استخدم كلمة مرور تتكون من ثمانية أحرف على الأقل ومجموعة من الأرقام والأحرف الكبيرة والصغيرة والرموز.

يمتلك المتسللون ترسانة من الأدوات لكسر كلمات المرور المختصرة والسهلة في دقائق. لا تستخدم كلمات أو مجموعات يسهل التعرف عليها والتي تمثل أعياد الميلاد أو غيرها من المعلومات التي يمكن ربطها بك. لا تعيد استخدام كلمات المرور أيضاً. إذا كان لديك عدد كبير جداً من كلمات المرور لتتذكرها، ففكر في استخدام مدير كلمات المرور ، مثل Dashlane أو Sticky Password أو LastPass أو Password Boss.

3.5. حافظ على نظام التشغيل والتطبيقات والمتصفح محدثة.

قم دائماً بتثبيت التحديثات الجديدة لأنظمة التشغيل الخاصة بك. تتضمن معظم التحديثات إصلاحات أمنية تمنع المتسللين من الوصول إلى بياناتك واستغلالها. الأمر نفسه ينطبق على التطبيقات. تزداد متصفحات الويب اليوم تعقيداً، لا سيما فيما يتعلق بالخصوصية والأمان.

تأكد من مراجعة إعدادات أمان متصفحك بالإضافة إلى تثبيت جميع التحديثات الجديدة. على سبيل المثال، يمكنك استخدام متصفحك لمنع مواقع الويب من تتبع تحركاتك، مما يزيد من خصوصيتك على الإنترنت. أو استخدم أحد متصفحات الويب الخاصة مثل متصفح Tor.

3.6. تجاهل البريد العشوائي.

احذر من رسائل البريد الإلكتروني الواردة من جهات غير معروفة، ولا تنقر أبداً على الروابط أو تفتح المرفقات المصاحبة لها. أصبحت عوامل تصفية البريد العشوائي في صندوق الوارد جيدة جداً في التقاط أكثر الرسائل غير المرغوب فيها وضوحاً. ولكن أصبحت رسائل التصيد الاحتيالي الأكثر تعقيداً والتي تحاكي أصدقائك وشركائك والشركات الموثوقة مثل البنك الذي تتعامل معه شائعة، لذا ابق عينيك مفتوحتين لأي شيء يبدو مريباً.

3.7. عمل نسخ احتياطي لجهاز الحاسوب الخاص بك.

إذا لم يكن جهازك يقوم بالفعل بإجراء نسخ احتياطي لمحرك الأقراص الثابتة، فيجب أن تبدأ في القيام بذلك على الفور. يعد الاحتفاظ بنسخة احتياطية من معلوماتك من الأمور بالغة الأهمية في حالة نجاح المتسللين في الوصول إلى نظامك.

تأكد دائماً من أنه يمكنك استرجاع بياناتك في أسرع وقت ممكن بعد تعرضك لأي خرق أو فقدان للبيانات. أدوات النسخ الاحتياطي المضمنة في macOS (Time Machine) و Windows (File History) هي أماكن جيدة لبدء العمل منها. يمكن أيضاً أن يوفر محرك أقراص ثابتة خارجي احتياطي مساحة كافية لتشغيل هذه الأدوات المساعدة بشكل صحيح.

3.8. اغلاق جهاز الحاسوب.

العديد من الشركات، وخاصة تلك التي تشغل خادم الويب، تعمل جميع الأنظمة فيها في كل وقت. إذا كنت لا تدير شركة معقدة قائمة على الإنترنت، فقم بإيقاف تشغيل جهازك بين عشية وضحاها أو خلال فترات طويلة عندما لا تعمل. كون جهازك دائماً قيد التشغيل، يجعل جهاز الحاسوب الخاص بك هدفاً أكثر وضوحاً ومتاحاً للمتسللين. يؤدي إيقاف التشغيل إلى قطع الاتصال الذي قد يكون المتسلل قد أنشأه بشبكتك ويعطل أي ضرر محتمل.

3.9. استخدام المتصفحات الافتراضية.

لا يحتاج الجميع إلى اتباع هذه الطريقه، ولكن إذا قمت بزيارة مواقع ويب غير آمنة، فتوقع أن تتعرض للقصف ببرامج التجسس والفيروسات. في حين أن أفضل طريقة لتجنب عمليات التطفل الناجمة عن المتصفح هي الابتعاد عن المواقع غير الآمنة، فإن المحاكاة الافتراضية تسمح لك بتشغيل متصفحك في بيئة افتراضية، مثل Parallels أو VMware Fusion، والتي تتجنب نظام التشغيل الخاص بك للحفاظ على أمانه.

3.10. تأمين الشبكة الخاصة بك.

لا تأتي أجهزة التوجيه (الراوتر) عادةً مع تمكين أعلى إعدادات الأمان. عند إعداد شبكتك، قم بتسجيل الدخول إلى جهاز التوجيه، وقم بتعيين كلمة مرور باستخدام إعداد آمن ومشفّر. هذا يمنع المتسللين من التسلل إلى شبكتك والعبث بإعداداتك.

3.11. استخدم المصادقة الثنائية.

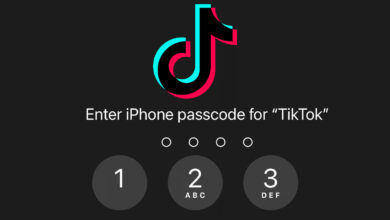

كلمات المرور هي خط الدفاع الأول ضد متسللي الحاسوب، لكن الطبقة الثانية تعزز الحماية. تتيح لك العديد من المواقع تمكين المصادقة الثنائية، مما يعزز الأمان لأنه يتطلب منك كتابة رمز رقمي يتم إرساله إلى هاتفك أو عنوان بريدك الإلكتروني. بالإضافة إلى كلمة المرور الخاصة بك عند تسجيل الدخول.

3.12. استخدم التشفير.

حتى إذا تمكن مجرموا الإنترنت من الوصول إلى شبكتك وملفاتك، فإن التشفير يمكن أن يمنعهم من الوصول إلى أي من تلك المعلومات. يمكنك تشفير محرك الأقراص الثابتة لنظام Windows أو macOS باستخدام BitLocker (Windows) أو FileVault (Mac)، وتشفير أي محرك أقراص USB محمول يحتوي على معلومات حساسة واستخدام VPN لتشفير حركة مرور الويب.

تسوق فقط في المواقع المشفرة، يمكنك تحديدها على الفور من خلال “https” في شريط العناوين، مصحوباً بأيقونة قفل مغلق خضراء.

4. حماية الهاتف من الاختراق وسرقة البيانات.

لتأمين جهاز الهاتف الذكي الخاص بك، قد تحتاج إلى اتخاذ إجراءات أمنية مختلفة عن تلك التي قد تحتاجها لتأمين جهاز الحاسوب. يمكنك اتباع النصائح التالية لمساعدتك على حماية أجهزتك المحمولة من المخترقين:

4.1. إيقاف تشغيل البلوتوث.

عندما لا تستخدم البلوتوث ، قم بإيقاف تشغيله. يؤدي الاستمرار في تشغيل البلوتوث في حالة سكون إلى فتح باب خلفي آخر لقراصنة الحاسوب.

4.2. لا تستخدم شبكة Wi-Fi عامة غير آمنة.

لا تحتوي شبكات Wi-Fi المستخدمة على نطاق واسع والتي لا تحتوي على كلمة مرور على ميزات أمان. على هذا النحو، فهي أهداف رئيسية للقراصنة.

4.3. احصل على تطبيق الأمان.

قم بتثبيت تطبيق أمان على هاتفك، تماماً كما يجب عليك تثبيت جدار حماية وبرنامج مكافحة فيروسات وحزمة مكافحة برامج التجسس على جهاز الكمبيوتر الخاص بك. تشمل الخيارات الشائعة Avast و Kaspersky Mobile Antivirus و Bitdefender.

4.4. استخدم رمز مرور أقوى.

من السهل تذكر رموز فتح القفل مثل 0000 و 1234، ولكن من السهل تخمينها أيضاً. بدلاً من ذلك، اختر رمز مرور مكون من ستة أرقام يتم إنشاؤه بشكل عشوائي.

4.5. قم بإيقاف تشغيل الإكمال التلقائي للكتابة.

الإكمال التلقائي للكتابة هو الميزة التي تخمن ما تكتبه وتكمل الكلمة أو العبارة أو غيرها من المعلومات نيابة عنك. في حين أن هذه الأداة مريحة للكتابة، إلا أنها تقدم عنوان بريدك الإلكتروني وعنوانك البريدي ورقم هاتفك وغيرها من المعلومات المهمة للمتسللين. قم بإطفائها.

4.6. امسح بيانات متصفح الويب.

يحتوي متصفح الويب على الهاتف المحمول على سجل تصفح أيضاً. قم بمسحها، بما في ذلك ملفات تعريف الارتباط والملفات المخزنة مؤقتاً. وذلك لمنح المتسللين أقل قدر ممكن من المعلومات إذا قاموا باختراق هاتفك.

اقرأ المزيد: ما هو تخصص نظم المعلومات الحاسوبية CIS ؟

اقرأ المزيد: تطبيق مزامنة الهاتف الحديث في Windows يضع إشعارات Android بالمقدمة