الشركة المصنعة لهواتف آيفون عرضة لاستغلال Log4Shell

الشركة المصنعة لهواتف آيفون عرضة لاستغلال Log4Shell يدعي باحثو الأمن الذين يحققون في استغلال Log4Shell أنهم استخدموه عبر أجهزة متنوعة مثل أجهزة آيفون وسيارات تيسلا.

اقرا المزيد:ميتا تقدم دعمًا للدردشة المباشرة للعملاء

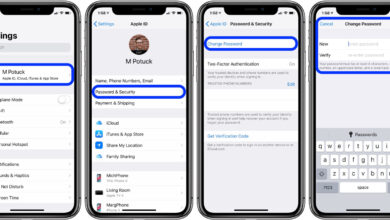

ووفقًا للقطات الشاشة التي تم مشاركتها عبر الإنترنت، كان تغيير اسم جهاز آيفون أو سيارة تيسلا إلى سلسلة استغلال خاصة كافيًا لتشغيل استعلام من خوادم شركة آبل أو تيسلا، مما يشير إلى أن الخادم في الطرف الآخر كان عرضة لاستغلال Log4Shell.

وفي العروض التوضيحية، قام الباحثون بتحويل أسماء الأجهزة إلى سلسلة من الأحرف التي من شأنها إرسال الخوادم إلى عنوان URL للاختبار، مستغلين السلوك الذي تمكّنه الثغرة الأمنية.

وبعد تغيير الاسم، أظهرت حركة المرور الواردة طلبات عناوين URL من عناوين IP التابعة لشركة آبل. وباختصار، خدع الباحثون خوادم آبل وتيسلا لزيارة عنوان URL من اختيارهم.

وجاءت تجربة آيفون من باحث أمني هولندي. وبافتراض أن لقطات الشاشة أصلية، فإنها تظهر السلوك – تحميل الموارد عن بعد – الذي لا ينبغي أن يكون ممكنًا مع النص الموجود في اسم الجهاز.

وقد أدى إثبات المفهوم هذا إلى نشر تقارير على نطاق واسع تفيد بأن شركتي آبل وتيسلا عرضة للاستغلال. وبالرغم من أن العرض التوضيحي ينذر بالخطر. ولكن ليس من الواضح مدى فائدته لمجرمي الإنترنت.

ويمكن للمهاجم من الناحية النظرية أن يستضيف تعليمات برمجية ضارة عبر عنوان URL لإصابة الخوادم المعرضة للخطر. ولكن الشبكة المحمية يمكن أن تمنع مثل هذا الهجوم على مستوى الشبكة.

وليس هناك على نطاق أوسع ما يشير إلى أن الطريقة يمكن أن تؤدي إلى أي اختراق أوسع لأنظمة آبل أو تيسلا.

ومع ذلك، فإن هذا الأمر هو بمثابة تذكير بالطبيعة المعقدة للأنظمة التكنولوجية، التي تعتمد دائمًا على التعليمات البرمجية التي يتم الحصول عليها من مكتبات الجهات الخارجية.

ثغرة جديدة من خلال إعادة تسمية آيفون

يؤثر استغلال Log4Shell على أداة جافا المفتوحة المصدر المسماة log4j التي تستخدم على نطاق واسع لتسجيل أحداث التطبيق.

وبالرغم من عدم معرفة عدد الأجهزة المتأثرة. ولكن الباحثين يقدرون أنها بالملايين، بما في ذلك الأنظمة المجهولة التي نادرًا ما يتم استهدافها بهجمات من هذا النوع.

ولا يزال النطاق الكامل للاستغلال غير معروف. ولكن أبلغت منصة الأدلة الجنائية الرقمية Cado عن اكتشاف خوادم تحاول استخدام هذه الطريقة لتثبيت التعليمات البرمجية لشبكة بوت Mirai.

ويعتبر Log4Shell أكثر خطورة لأنه يسهل استغلاله نسبيًا. وتعمل الثغرة الأمنية عن طريق خداع التطبيق لتفسير جزء من النص كارتباط لمورد بعيد، ومحاولة استرداد هذا المورد بدلاً من حفظ النص كما هو مكتوب. وكل ما هو ضروري للجهاز المعرض للهجوم هو حفظ سلسلة الأحرف الخاصة في سجلات التطبيق الخاصة به.

ويؤدي هذا إلى احتمال حدوث ثغرة أمنية في العديد من الأنظمة التي تقبل إدخال المستخدم، حيث يمكن تخزين نص الرسالة في السجلات.

وتم رصد الثغرة الأمنية log4j لأول مرة في خوادم ماين كرافت، التي يمكن للمهاجمين اختراقها باستخدام رسائل الدردشة.

وتم إصدار تحديث لمكتبة log4j للتخفيف من الثغرة الأمنية. ولكن تصحيح جميع الأجهزة المعرضة للخطر يستغرق وقتًا نظرًا لتحديات تحديث برامج المؤسسة على نطاق واسع.

اقرا المزيد:الشبكة كخدمة: الدروس المستفادة من تقرير سيسكو لاتجاهات الشبكات العالمية لهذا العام