هل يمكننا مواجهة هاكرز الذكاء الاصطناعي؟

هل يمكننا مواجهة هاكرز الذكاء الاصطناعي؟ في عصر أصبح فيه كل شيء مترابطاً حيث تعتبر البيانات أهم سلعة تجارية، يستمر الأمن السيبراني بجلب الأشياء الجديدة في سوق شديدة التنافسية، ومن المقرر أن تصل قيمة هذا القطاع إلى 248 مليار دولار بحلول عام 2023، ويعزى ازدهار هذا القطاع إلى النمو المستمر والطفرات للتهديدات السيبرانية، والتي تتطلب كل عام أسلحة ذات عيار أعلى بدقة أفضل أو انتشار أوسع.

اقرا المزيد:آيباد ميني المعاد تصميمه قادم في الخريف

عن الجرائم الإلكترونية

جرائم الإنترنت اليوم هي الجرائم ذات الإغراء المادي الأكبر وأدوات ارتكابها متاحةً على نطاق واسع حتى للأفراد غير التقنيين، أمّا بالنسبة للنتائج فهي مثيرة للاهتمام فعلًا وتبدأ الأرباح مع بضع مئات من الدولارات ويمكن أن تصل إلى عشرات الآلاف، فعلى سبيل المثال يمكن للمتسلّل الذي ينثر فيروسات الفدية أن يربح حوالي 84 ألف دولار أمريكي شهرياً في المتوسط.

يعد هذا نشاطاً مربحاً للغاية ويمكن الوصول إليه، لذلك لن يهدأ بالتأكيد، ومن المتوقع أنه في المستقبل ستتعرض جميع أجهزتنا المتصلة للهجوم باستمرار حيث يصبح اكتشاف الهجمات الإلكترونية أصعب وأكثر تعقيداً من أي وقت مضى، تشمل المخاطر التي تتعرّض لها الشركات أضرارًا جسيمة تتمثّل في فقدان المعلومات وخسارة الإيرادات واحتمال نهاية العمليات التجارية، هذا إن لم توجد غرامات أو حتى خسائر في الأرواح.

نتيجةً لذلك، سيستمر سوق الأمن السيبراني في النمو، حيث سيقدّم المتسلّلون أدوات أكثر تطوّرًا، وفي المقابل على الشركات الأمنية تطوير أدواتها لحماية العملاء وتقديم حلول بجودة التقنيات الخبيثة المهاجمة.

القرصنة الاصطناعية

على جانبي هذه الحرب، ستستمر التقنيات الناشئة في لعب دور رئيسي، والذكاء الاصطناعي ليس استثناءً من المعادلة، إذ يمكن لمجرمي الإنترنت استخدام الذكاء الاصطناعي المُصَمّم لحالات الاستخدام المشروعة وتكييفه مع المخططات غير القانونية.

جميع مستخدمي الإنترنت تقريباً على دراية بـ«CAPTCHA»؛ وهي أداة كانت موجودة منذ عقود حتى الآن للوقوف في وجه حشو بيانات الاعتماد من خلال تقديم الروبوتات غير البشرية لتحدي قراءة نص مشوّه، لكن منذ عامين وجدت دراسة أجرتها شركة جوجل أن تقنية «التعرّف الضوئي على الأحرف القائمة» التعرّف الضوئي على الأحرف (OCR)، القائمة على التعلم الآلي، يمكن أن تحل 99.8% من هذه التحديات.

يستخدم المجرمون أيضاً الذكاء الاصطناعي لاختراق كلمات المرور بشكلٍ أسرع، حيث يمكنهم تسريع هذه الهجمات باستخدام التعلّم العميق، إذ قام الباحثون بتغذية الشبكات العصبية المصممة لهذا الغرض بعشرات الملايين من كلمات المرور المُسَرّبة، وطلبوا منها إنشاء مئات الملايين من كلمات المرور الجديدة، والتي حققت في تجربة واحدة فقط معدل نجاح بنسبة 26%؛ رقمٌ ليس باليسير بالنسبة لتجربة أولية.

بالنظر في حال السوق السوداء لأدوات وخدمات المجرمين الإلكترونيين، يمكن استخدام الذكاء الاصطناعي لجعل العمليات أكثر كفاءة وربحية، بالإضافة إلى تحديد أهداف الهجمات، إذ يمكن لمجرمي الإنترنت بدء الهجمات وإيقافها بملايين المعاملات في دقائق معدودة، ذلك بسبب البنية التحتية المؤتمتة بالكامل.

وفقاً لورقةٍ بحثيةٍ نشرتها شركة «Malwarebyte’s» بعنوان “عندما ينحرف الذكاء الاصطناعي”، يمكن لتقنية الذكاء الاصطناعي أن تذهب بنا إلى عصر جديد غير مرغوبٍ به من البرامج الخبيثة أو الضارة يُسمّى بـ”البرامج الضارة 2.0″. وعلى الرغم من عدم وجود أمثلة حالياً على تلك البرامج الضارة التي تعمل بالذكاء الاصطناعي، إلا أنه إذا فتحت التكنولوجيا طرقاً جديدةً للربح، “سيقف المخترقون في طوابير لشرائها من السوق المظلمة أو لاستخدام نسخها مفتوحة المصدر من GitHub […]”، بحسب الورقة.

تهديدات وحاجة حقيقية لأخذ الحيطة

يتمثّل القلق الأكبر فيما يتعلّق باستخدام الذكاء الاصطناعي في البرامج الضارة في أن السلالات الجديدة ستكون قادرةً على التعلّم من حوادث الاكتشاف، فإذا تمكنت سلالة من البرامج الضارة من تحديد سبب اكتشافها، سيمكنها تجنب نفس السلوك أو الخاصية في المرة القادمة، وإذا كان «كود الدودة» هو سبب الاختراق، على سبيل المثال، يمكن لمؤلفي البرامج الضارة الآلية إعادة كتابتها، وإذا تم اكتشاف السمات الأساسية، فيمكن إضافة بعض العشوائية إلى قواعد مطابقة الأنماط.

يمكن أن يؤدي استخدام الذكاء الاصطناعي أيضاً إلى تحسين طريقة عمل بعض متغيرات «برامج طروادة الخبيثة»، وهي شيفرات -أكواد- صغيرة يتم إدراجها ضمن شيفرات برامج معروفة وذائعة الصيت، ليقوم ببعض المهام الخبيثة خِفيةً، وغالباً ما ترتكز تلك المهام على إضعاف جدران الحماية لدى المُستهدف أو اختراق جهازه وسرقة بياناته، حيث قد يقوم الذكاء الاصطناعي بمساعدة تلك البرمجيات على إنشاء إصدارات ملفات جديدة لنفسها لخداع إجراءات الكشف.

في مواجهة هذا التهديد سريع التطور، سيزيد الأمن السيبراني من قوة الذكاء الاصطناعي نفسه، كما يمكن لأدوات مكافحة الفيروسات المتقدمة الاستفادة من التعلم الآلي لتحديد البرامج التي تظهر سلوكاً غير معتاد، وفحص رسائل البريد الإلكتروني بحثاً عن مؤشرات على محاولات التصيد الاحتيالي، وأتمتة تحليل بيانات النظام أو الشبكة لضمان المراقبة المستمرة.

بالنظر إلى أن صناعة الأمن السيبراني تواجه فجوة متزايدة في المهارات، يمكننا أن نتوقع بشكلٍ معقول أن تكون الاستثمارات في أنظمة الأمن السيبراني “الذكية” هي أفضل مسارٍ مستقبلي للعمل.

تطبيقات وحوادث فعلية على قرصنة الذكاء الاصطناعي

في عام 2019 في مؤتمر «RSA» لأنظمة الحماية، تحدث رئيس قسم التكنولوجيا في شركة «سيمانتيك» عن ثلاث حالات شهدها حيث استخدم المتسلّلون أجهزة كمبيوتر ولدت أصواتاً “مزيفة عميقة” لخداع ملايين الموظفين في آلاف الشركات، وفي إحدى الحالات، على سبيل المثال، قام شخصٌ ما يتظاهر بأنه رئيس تنفيذي لشركة بالاتصال بموظف في الإدارة المالية وطلب تحويلاً عاجلاً بمبلغ 10 ملايين دولار.

إذ يقول الرئيس التنفيذي عبر الهاتف: “إنها نهاية ربعنا، نحتاج إلى تحويلٍ مالي إلكتروني للخارج في غضون الساعة القادمة، إنه أمرٌ بالغ الأهمية. علينا أن ندفع لهذا المورّد، ويجب أن يحدث ذلك قبل إغلاق الربع”. في هذه الحالة، كان لدى الشركة بروتوكولات وضوابط وتوازنات، وكان على الموظف أن يطلب من شخص آخر التوقيع على النقل.

غالباً ما يظهر كبار المديرين التنفيذيين علناً في شركاتهم، ممّا يخلق الكثير من الفرص للقراصنة للحصول على تسجيلات صوتية ونسخها، وإذا كان العائد المحتمل عدة ملايين من الدولارات، فما الذي يمنع المتسلل من الاتصال بالسلطة التنفيذية بحجة ما وإشراكهم في محادثة للحصول على تسجيل؟

يمكن أيضاً استخدام مكالمات التزييف العميق لجعل الموظفين يغيرون معلومات الدفع على الحسابات، وفتح رسائل البريد الإلكتروني المخادعة، وإعادة تعيين كلمات المرور، وإيقاف الإجراءات الأمنية، ومجموعة من الأنشطة الضارة الأخرى، وقالت «ماريا بادا» كبيرة الباحثين في مركز كامبريدج للجرائم الإلكترونية في جامعة كامبريدج، إن المجرمين يستخدمون تطبيق «Lyrebird» للقيام بذلك، وهو تطبيق يسمح لأي شخص بحفظ صوته حتى يتمكن الروبوت من نطق الجمل المكتوبة بالصوت ذاته.

كشف كلمات المرور

كلما زاد عدد البيانات التي يمتلكها نظام الذكاء الاصطناعي، أصبح أكثر ذكاءً، حسناً، هناك ثروة من كلمات المرور المسروقة لأخذها، في بداية يونيو/حزيران المنصرم، قدّم باحثون من معهد ستيفنز الأمريكي للتكنولوجيا نسخةً جديدةً ومحسنة من مشروع «PassGan» الخاص بهم، وُلِدت الفكرة في عام 2017، بناءً على بيانات التدريب من كلمات المرور المسربة، ثم تم اختبارها مقابل مجموعة أخرى من كلمات المرور المسربة من منصة «لينكد إن» وكان قادراً على كسر 27% منها.

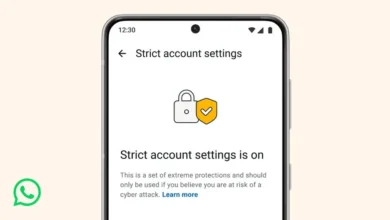

تمت ترقية «PassGan» منذ ذلك الحين لاستخدام شكل مشابه من التعلّم المعزّز لتلك التي استخدمها برنامج «AlphaZero» لتعلم لعب الشطرنج، إذ يمكنه الآن التكيف تلقائياً أثناء هجوم مستمر للاستمرار في تحسين تخمين كلمات المرور، هذا سببٌ آخر لابتعاد مراكز البيانات عن كلمات المرور التقليدية إلى أنظمة المصادقة متعددة العوامل والتي لا تقتصر على كلمة مرور.

الهجمات المؤتمتة

قال «ديريك مانكي»، استراتيجي الأمن العالمي في شركة «فورتينت»، ومقرها كاليفورنيا، وهي شركة متعددة الجنسيات تُعنى بتطوير وتسويق منتجات وخدمات الأمن السيبراني، مثل جدران الحماية وبرامج مكافحة الفيروسات ومنع التطفل، إن المتسللين يستخدمون أيضاً الذكاء الاصطناعي والتعلم الآلي لأتمتة الهجمات ضد شبكات المؤسسات، حبث يتيح الذكاء الاصطناعي والتعلم الآلي لمجرمي الإنترنت إنشاء برامج ضارة تتسم بالذكاء الكافي للبحث عن نقاط الضعف وتحديد الحمولة التي سيتم نشرها للاستفادة منها، هذا يعني أنه لا يتعين على البرامج الضارة الاتصال مرة أخرى بخوادم القيادة والسيطرة، ويمكنها الهرب بفعلتها دون عقاب.

إن الذكاء الاصطناعي والأنظمة ذات الصلة أصبحت منتشرة في كل مكان في الاقتصاد العالمي، والشيء نفسه يحدث في المجال الجنائي السري، الكود المصدري ومجموعات البيانات وأساليب تطوير هذه القدرات القوية والمحافظة عليها مفتوحة ومتاحة للجميع، فإذا كان لديك دافع مالي لاستخدام هذا لأغراض خبيثة، فهذا هو المكان الذي ستكون فيه الاستثمارات والتركيز، وعليه يترتب على مراكز البيانات تبني نهج عدم الثقة للكشف عن الأتمتة الضارة.

اقرا المزيد:مراجعة ExpressVpn الكاملة لتكون سيد القرار