الملايين من الحواسيب عرضة للقرصنة بسبب Thunderbolt

الملايين من الحواسيب عرضة للقرصنة بسبب Thunderbolt ، وأظهر الباحث الهولندي في جامعة آيندهوفن للتكنولوجيا، (بيورن رويتنبرغ) Björn Ruytenberg، كيف يمكن تنفيذ هذا النوع من الاختراق الناجح عبر المكون المادي الشائع جدًا، بالإضافة إلى توضيح تفاصيل طريقة الهجوم الجديدة على أجهزة الحاسب العاملة بنظامي التشغيل ويندوز أو لينكس والمتضمنة منفذ (Thunderbolt).

كيفية نسخ النصوص من الورق إلى الحاسوب باستخدام Google Lens

ووفقًا للباحث، فإن أجهزة حواسيب آبل العاملة بنظام التشغيل (macOS) لا تتأثر بالثغرة الأمنية إلا إذا كان المستخدم يشتغل (Boot Camp)

وأطلق رويتنبرغ أداة لتحديد كون جهاز الحاسب عرضة للهجوم، وهل من الممكن تمكين (Kernel DMA Protection) على الجهاز.

وحذر خبراء الأمن لسنوات من أن جهاز الحاسب الذي يُترك بمفرده مع مخترق، حتى لبضع دقائق، يجب اعتباره بالفعل جهازًا مخترَقًا

بحيث يمكن لتقنية الباحث الهولندي تجاوز شاشة تسجيل الدخول للحاسب المقفَل، كما يمكنها أيضًا تجاوز تشفير القرص الصلب من أجل الوصول الكامل إلى بيانات الحاسب.

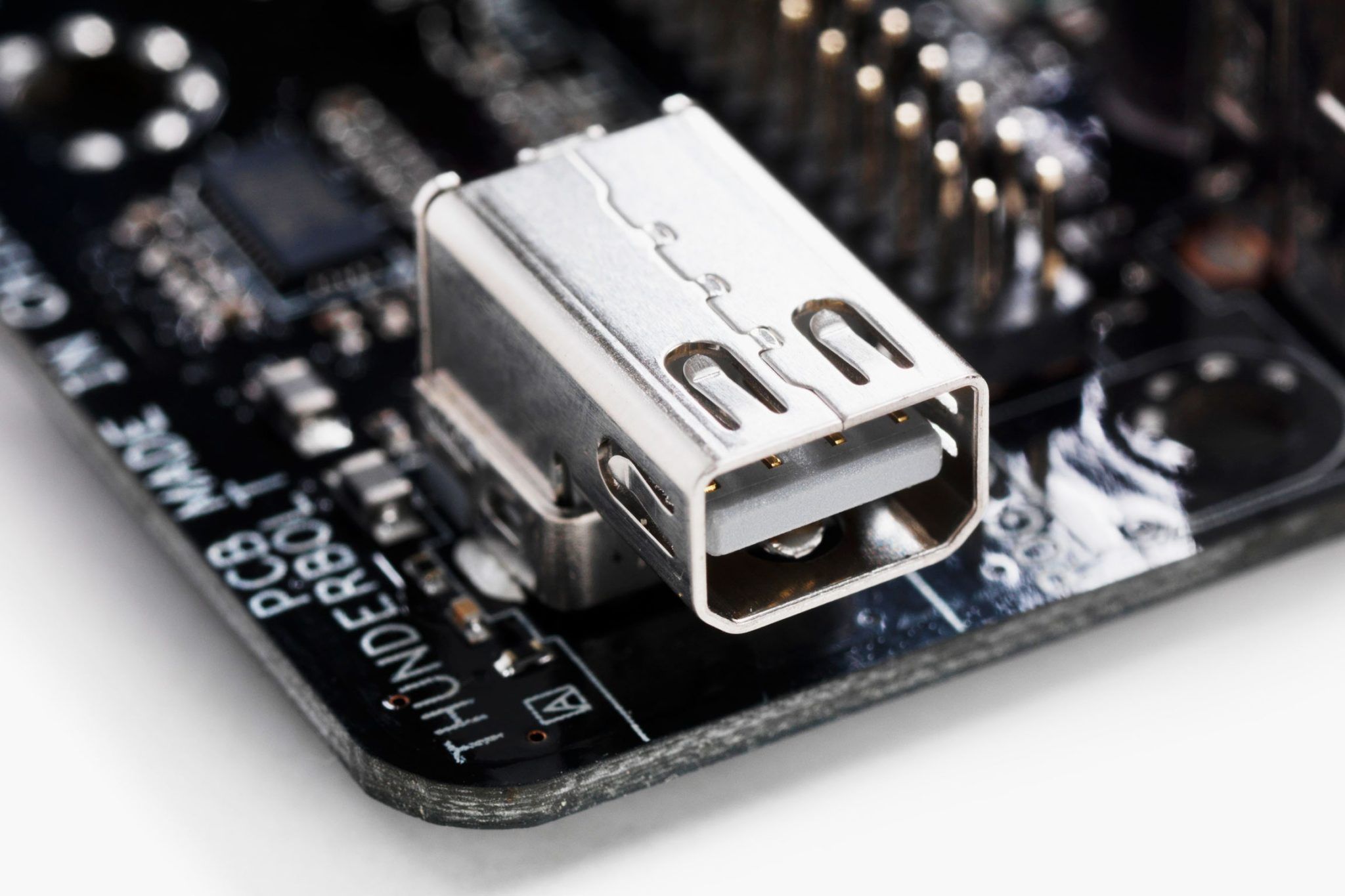

ويوفر منفذ (Thunderbolt) سرعات نقل عالية للغاية من خلال منح الأجهزة وصولاً مباشرًا إلى ذاكرة جهاز الحاسب، مما يخلق أيضًا عددًا من نقاط الضعف.

وكان الباحثون يعتقدون سابقًا أن نقاط الضعف هذه، التي يُطلق عليها (Thunderclap)، يمكن تخفيف أثرها عبر منع الأجهزة غير الموثوق بها من الوصول، أو تعطيل منفذ (Thunderbolt) بشكل كلي، مع السماح بوصول (DisplayPort) و (USB-C).

ومع ذلك، يمكن أن تتجنب طريقة هجوم الباحث الهولندي تلك الإعدادات عبر تغيير البرامج الثابتة التي تتحكم في منفذ (Thunderbolt)، مما يسمح لأي جهاز بالوصول إلى المنفذ

كما أن تقنية الاختراق الجديدة لا تترك أي أثر للاقتحام، لذلك لن يعرف المستخدم أبدًا أن حاسبه مخترق لأن نظام التشغيل لن يعرض أي تغيير مرئي.

ويتطلب الهجوم فتح جهاز حاسب الضحية باستخدام مفك البراغي، وتتيح تقنية القرصنة (Thunderspy) طرقًا جديدة لما تُطلِق عليه صناعة الأمن اسم هجوم (Evil maid)، وهو أسلوب لاختراق جهاز الحاسب الذي يُترك مع المتسلل دون رقابة.

وليس هناك إصلاح برمجي قابل للتنفيذ حاليًا إلا تعطيل منفذ (Thunderbolt)، كما يحتاج المستخدم أيضًا إلى تشفير القرص الصلب، وإيقاف تشغيل جهاز الحاسب تمامًا عند تركه دون مراقبة، من أجل الحماية الكاملة.

وقال رويتنبرغ: “كل ما يحتاجه الهجوم هو فك الغطاء الخلفي للجهاز، وربط الجهاز للحظات، وإعادة برمجة البرامج الثابتة للرقاقة الداخلية المسؤولة عن منفذ (Thunderbolt) وإعادة تركيب الغطاء الخلفي، والتتمتع بالوصول الكامل إلى جهاز الحاسب، وكل ذلك خلال أقل من خمس دقائق”.